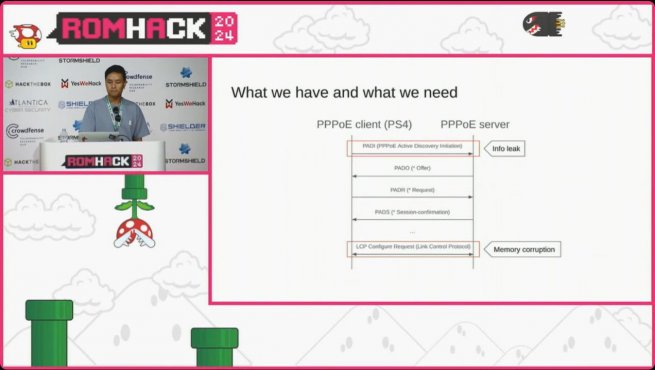

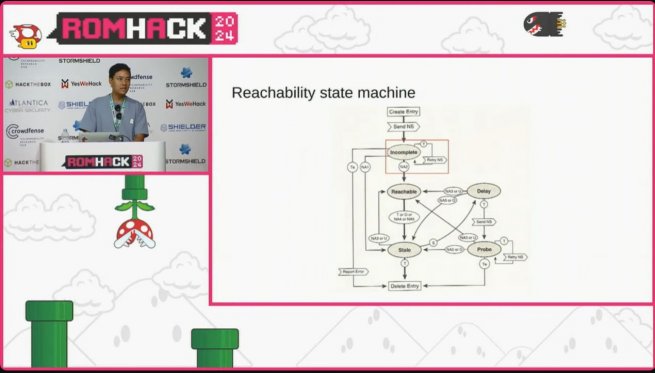

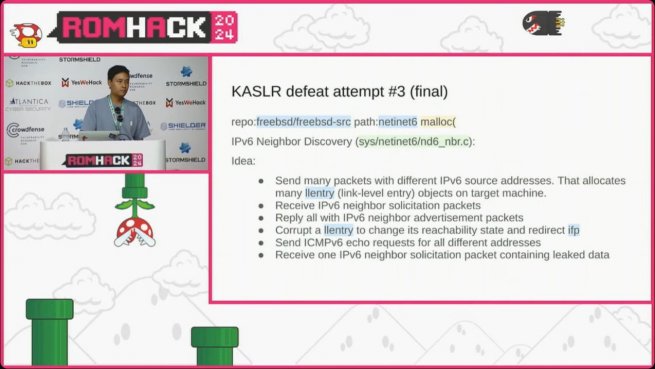

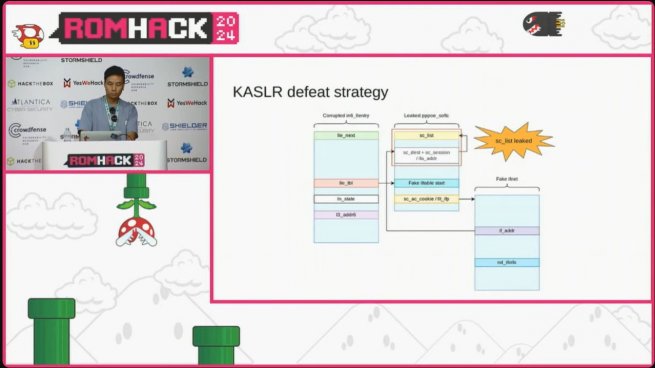

TheFlow explique qu'il dispose d'un client PPPoE et qu'il souhaite obtenir un serveur PPPoE afin d'y corrompre la mémoire. L'idée a été d'envoyer beaucoup de paquets d'adresse IPv6, avec une sollicitation importante, d'apporter une corruption, et d'envoyer des données contenant l'IPv6 voisine afin de créer le leak.

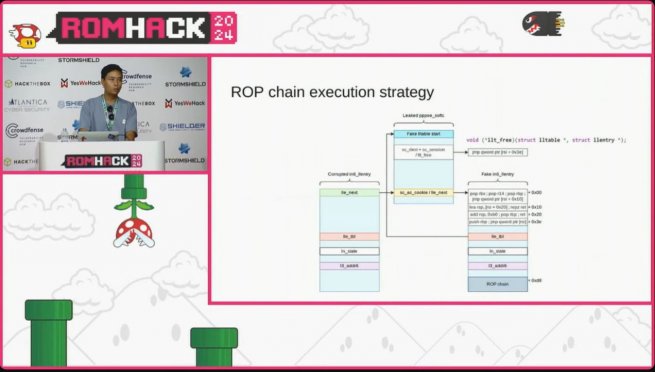

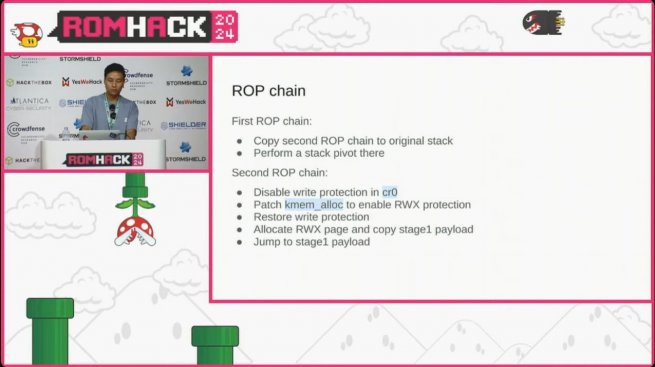

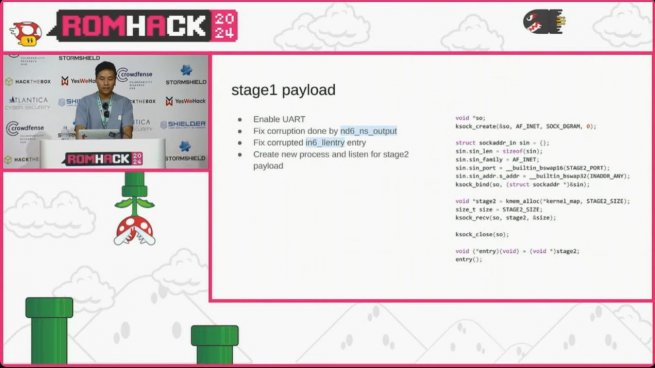

L'obtention de la chaine ROP se fait en deux étapes, la copie de la chaine afin d'obtenir un pivot, puis la désactivation des protections d'écriture afin de pouvoir injecter le stage1 avec un payload.

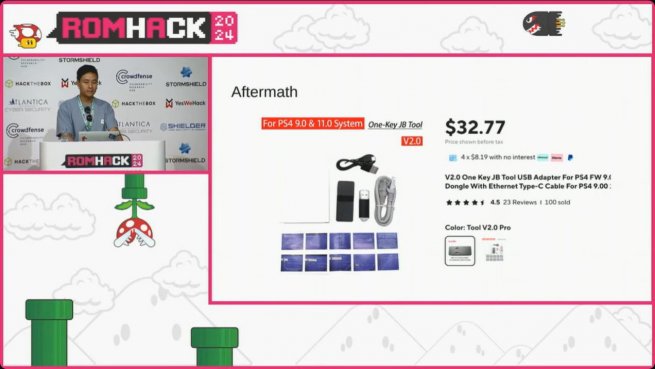

A la fin de sa présentation, il s'est amusé du fait que des dongles "One-key JB Tool" soient apparues en reprenant son travail pour une trentaine de dollars, des dongles fonctionnant sur firmwares 9.0 et 11.0.

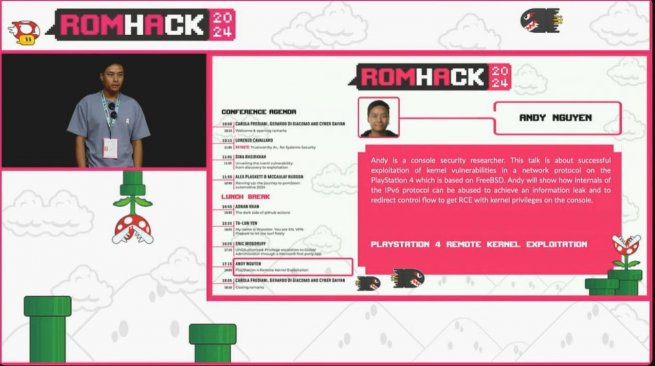

Andy Nguyen, après une référence à Specter et à la PS Vita, est revenu aussi sur le fait qu'il ne joue pas à des jeux, que son objectif est de trouver des failles dans la sécurité des systèmes, que c'est pour lui un passe-temps comme un autre, que ce n'est pas son travail principal, et qu'il publiera les sources de sa présentation, même si nous avons pu tout découvrir hier lors de la RomHack 2024 (intervention à partir de 7h10 jusqu' à la fin).

Source: https://www.logic-sunrise.com/forums/to ... de-la-ps4/