par [BOT]_RSS » 10 août 2025, 09:25

Les développeurs

Matteo Rizzo et

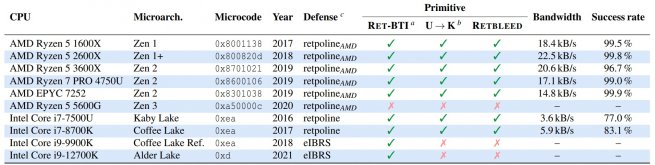

Andy Nguyen viennent de dévoiler un nouvel article sur le blog Bug Hunter de Google. Leur chaîne ROP permet d'utiliser l'exploit Retbleed découvert en 2022 qui est basée sur une vulnérabilité affectant notamment les AMD Zen et Zen 2, les architectures CPU utilisées dans les PS4, PS5 et Xbox One et series S et X.

Les détails proposées ici se basent sur PC, pas directement sur les consoles, Retbleed nécessitant un environnement réaliste et sécurisé pour être exploité. Retbleed est une vulnérabilité CPU découverte en 2022 par des chercheurs de l'ETH Zurich et affectant les processeurs modernes.

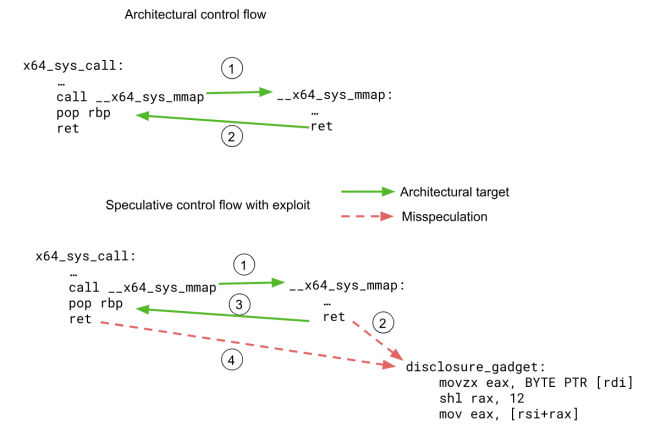

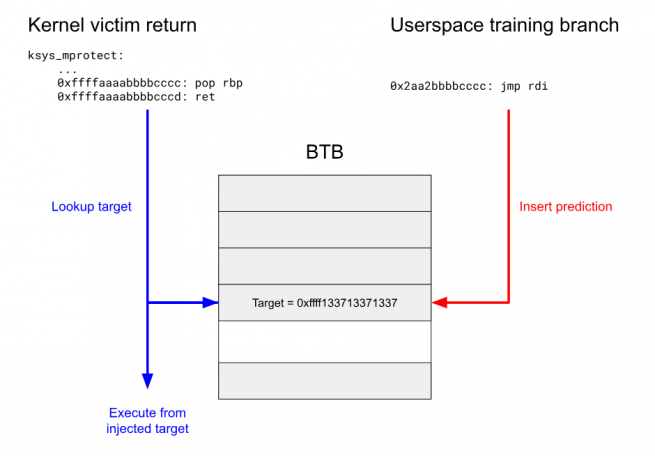

" En résumé, nous avons démontré avec succès un accès arbitraire en lecture à la mémoire physique depuis un processus sandboxé et non privilégié, et depuis une machine virtuelle. Notre exploit s'appuie sur la version publique originale de Retbleed, améliorant ainsi la fiabilité, la vitesse et la compatibilité dans les environnements restrictifs. Retbleed implique une exécution spéculative : les processeurs prédisent et exécutent des instructions avant de confirmer la validité de la prédiction, ce qui entraîne une fuite de données depuis une adresse sélectionnée par l'attaquant. Les attaquants entraînent des prédicteurs de branche pour contrôler le code exécuté par le processeur de manière spéculative et utilisent des canaux de cache cachés pour extraire les données divulguées. Retbleed cible les instructions de retour et permet aux attaquants de lire toutes les données de la mémoire physique de l'hôte. La stratégie d'exploitation consiste à pirater les KASLR virtuels et physiques à l'aide de canaux auxiliaires microarchitecturaux et à créer des dispositifs de divulgation idéaux grâce à la programmation orientée retour (ROP) spéculative. Nous avons obtenu une fuite de données à environ 13 Ko/s avec une grande précision. Cela suffit pour répertorier les processus et les machines virtuelles en cours d'exécution sur la machine hôte et en extraire des données sensibles de manière ciblée (par exemple, des clés cryptographiques). L'exploitation fonctionne également depuis l'intérieur des machines virtuelles, permettant ainsi la fuite de données de la machine hôte. Les mesures d'atténuation sont coûteuses et impactent considérablement les performances. "

https://youtube.com/embed/dmSPvJxPm80?html5=1&fs=1

Son travail de compilation et d'explication se trouve ici :

Exploiting-retbleed-in-the-real-world Wikipedia :

Retbleed Kaspersky.fr :

Retbleed-vulnerability

Source:

https://www.logic-sunrise.com/forums/to ... -retbleed/ Les développeurs [b]Matteo Rizzo[/b] et [b]Andy Nguyen[/b] viennent de dévoiler un nouvel article sur le blog Bug Hunter de Google. Leur chaîne ROP permet d'utiliser l'exploit Retbleed découvert en 2022 qui est basée sur une vulnérabilité affectant notamment les AMD Zen et Zen 2, les architectures CPU utilisées dans les PS4, PS5 et Xbox One et series S et X.

[img]http://www.logic-sunrise.com/images/news/1209339/in-multi-theflow-devoile-une-chaine-rop-pour-exploiter-retbleed-1.jpg[/img]

Les détails proposées ici se basent sur PC, pas directement sur les consoles, Retbleed nécessitant un environnement réaliste et sécurisé pour être exploité. Retbleed est une vulnérabilité CPU découverte en 2022 par des chercheurs de l'ETH Zurich et affectant les processeurs modernes.

[img]http://www.logic-sunrise.com/images/news/1209339/in-multi-theflow-devoile-une-chaine-rop-pour-exploiter-retbleed-1.png[/img]

[img]http://www.logic-sunrise.com/images/news/1209339/in-multi-theflow-devoile-une-chaine-rop-pour-exploiter-retbleed-2.png[/img]

" En résumé, nous avons démontré avec succès un accès arbitraire en lecture à la mémoire physique depuis un processus sandboxé et non privilégié, et depuis une machine virtuelle. Notre exploit s'appuie sur la version publique originale de Retbleed, améliorant ainsi la fiabilité, la vitesse et la compatibilité dans les environnements restrictifs. Retbleed implique une exécution spéculative : les processeurs prédisent et exécutent des instructions avant de confirmer la validité de la prédiction, ce qui entraîne une fuite de données depuis une adresse sélectionnée par l'attaquant. Les attaquants entraînent des prédicteurs de branche pour contrôler le code exécuté par le processeur de manière spéculative et utilisent des canaux de cache cachés pour extraire les données divulguées. Retbleed cible les instructions de retour et permet aux attaquants de lire toutes les données de la mémoire physique de l'hôte. La stratégie d'exploitation consiste à pirater les KASLR virtuels et physiques à l'aide de canaux auxiliaires microarchitecturaux et à créer des dispositifs de divulgation idéaux grâce à la programmation orientée retour (ROP) spéculative. Nous avons obtenu une fuite de données à environ 13 Ko/s avec une grande précision. Cela suffit pour répertorier les processus et les machines virtuelles en cours d'exécution sur la machine hôte et en extraire des données sensibles de manière ciblée (par exemple, des clés cryptographiques). L'exploitation fonctionne également depuis l'intérieur des machines virtuelles, permettant ainsi la fuite de données de la machine hôte. Les mesures d'atténuation sont coûteuses et impactent considérablement les performances. "

https://youtube.com/embed/dmSPvJxPm80?html5=1&fs=1

Son travail de compilation et d'explication se trouve ici : [url=https://bughunters.google.com/blog/6243730100977664/exploiting-retbleed-in-the-real-world]Exploiting-retbleed-in-the-real-world[/url] Wikipedia : [url=https://en.wikipedia.org/wiki/Retbleed]Retbleed[/url] Kaspersky.fr : [url=https://www.kaspersky.fr/blog/retbleed-vulnerability/19298/]Retbleed-vulnerability[/url]

Source: [url]https://www.logic-sunrise.com/forums/topic/105466-multi-theflow-devoile-une-chaine-rop-pour-exploiter-retbleed/[/url]